technologia

Złośliwe reklamy hostowane przez Google prowadzą do fałszywej witryny Keepass, która wygląda jak prawdziwa – Ars Technica

Obrazy Miragec/Getty

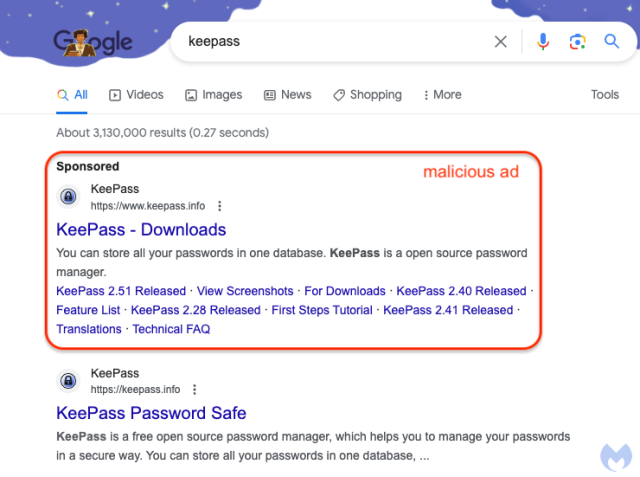

Google został przyłapany na udostępnianiu złośliwej reklamy, która była tak przekonująca, że istniała duża szansa na oszukanie niektórych bardziej dbających o bezpieczeństwo użytkowników, którzy się z nią zetknęli.

Malwarebytes

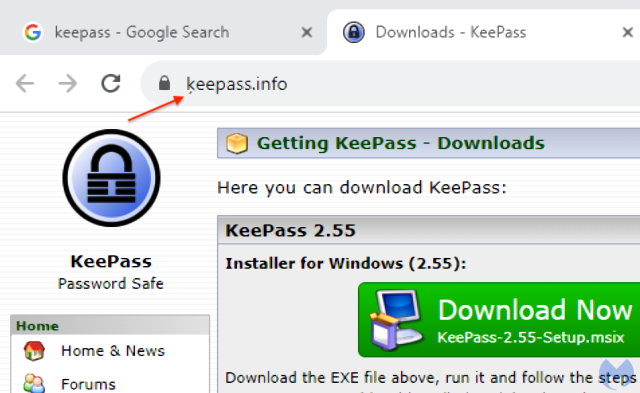

Jeśli spojrzysz na reklamę, która rzekomo jest reklamą menedżera haseł Keepass o otwartym kodzie źródłowym, nie możesz rozpoznać, że jest fałszywa. W końcu to Google twierdzi, że sprawdza zawarte w nim reklamy. Aby sztuczka była jeszcze bardziej przekonująca, kliknięcie na nią prowadzi do ķeepass[.]Informacje, które po wyświetleniu w pasku adresu są wyświetlane jako prawdziwa strona Keepass.

Malwarebytes

Jednak bardziej szczegółowy link pod linkiem pokazuje, że jest to strona nie prawdziwy. Właściwie, eeepass[.]info – przynajmniej gdy pojawia się w pasku adresu – to po prostu zakodowany sposób oznaczania xn--eepass-vbb[.]info, jak się okazuje, rozprzestrzenia rodzinę złośliwego oprogramowania o nazwie FakeBat. Połączenie reklamy w Google ze stroną internetową o niemal identycznym adresie URL tworzy niemal idealną burzę oszustw.

„Użytkownicy są najpierw oszukiwani przez reklamę Google, która wygląda na całkowicie legalną, a potem ponownie przez podobną domenę” – napisał w jednym z komentarzy Jérôme Segura, szef działu analizy zagrożeń w firmie Malwarebytes, dostawcy zabezpieczeń Napisz w środę To ujawniło oszustwo.

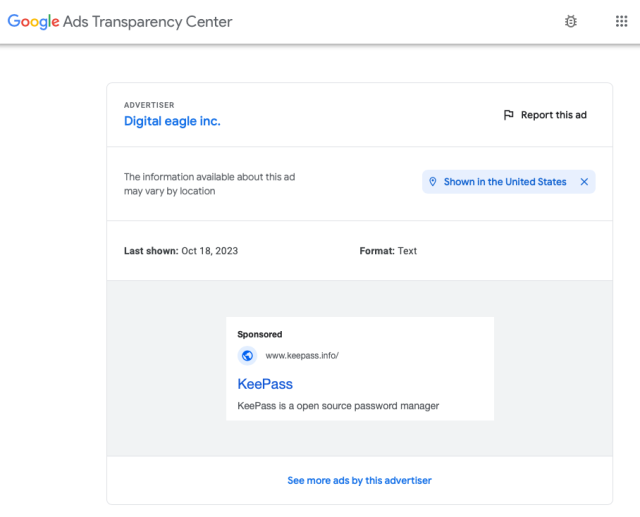

Z informacji dostępnych w Centrum przejrzystości reklam Google wynika, że reklamy są wyświetlane od soboty, a ostatni raz pojawiły się w środę. Za reklamy zapłaciła firma Digital Eagle, która według strony poświęconej przejrzystości jest reklamodawcą, którego tożsamość została zweryfikowana przez Google.

Malwarebytes

Przedstawiciele Google nie odpowiedzieli natychmiast na e-mail wysłany po godzinach pracy. W przeszłości firma zapewniała, że usuwa fałszywe reklamy tak szybko, jak to możliwe po ich zgłoszeniu.

Zręczność, która umożliwiła oszukańczą witrynę xn--eepass-vbb[.]informacje mogą być wyświetlane jako ķeepass[.]info to schemat kodowania znany jako Punycode. Umożliwia reprezentowanie znaków Unicode w standardowym tekście ASCII. Jeśli przyjrzysz się uważnie, z łatwością zobaczysz małą cyfrę przypominającą przecinek tuż pod literą k. Gdy numer pojawia się w pasku adresu, równie łatwo go przeoczyć, zwłaszcza jeśli adres URL jest zabezpieczony ważnym certyfikatem TLS, jak ma to miejsce w tym przypadku.

Wykorzystywanie oszustw opartych na złośliwym oprogramowaniu wykorzystującym Punycode ma długą historię. Dwa lata temu oszuści wykorzystali reklamy Google, aby skierować ludzi do witryny, która wyglądała niemal identycznie jak brawa.com, ale w rzeczywistości była kolejną złośliwą witryną, która rozpowszechniała fałszywą, złośliwą wersję przeglądarki. Technika Punycode po raz pierwszy zyskała szerokie zainteresowanie w 2017 r., kiedy twórca aplikacji internetowych stworzył witrynę weryfikującą koncepcję udającą apple.com.

Nie ma niezawodnego sposobu na wykrycie złośliwych reklam Google lub adresów URL zakodowanych w Punycode. Wysyłanie ķeepass[.]Informacje we wszystkich pięciu głównych przeglądarkach prowadzą do strony z oszustwem. W razie wątpliwości użytkownicy mogą otworzyć nową kartę przeglądarki i ręcznie wprowadzić adres URL. Jednak nie zawsze jest to możliwe, jeśli są długie. Inną opcją jest sprawdzenie certyfikatu TLS, aby upewnić się, że należy on do witryny widocznej w pasku adresu.

„Certyfikowany guru kulinarny. Internetowy maniak. Miłośnik bekonu. Miłośnik telewizji. Zapalony pisarz. Gracz.”