Obrazy Getty

Badacze odkryli nigdy wcześniej nie widziane złośliwe oprogramowanie, które hakerzy z Korei Północnej używali do potajemnego czytania i pobierania wiadomości e-mail oraz załączników z kont Gmail i AOL zainfekowanych użytkowników.

Złośliwe oprogramowanie, nazwane SHARPEXT przez badaczy z firmy zajmującej się bezpieczeństwem Volexity, wykorzystuje sprytne środki do zainstalowania rozszerzenia przeglądarki dla przeglądarek Chrome i Edge. wpis na blogu. Rozszerzenie nie może zostać wykryte przez usługi poczty e-mail, a ponieważ przeglądarka została już uwierzytelniona przy użyciu istniejących zabezpieczeń uwierzytelniania wieloskładnikowego, ten coraz bardziej popularny środek bezpieczeństwa nie odgrywa żadnej roli w ograniczaniu naruszenia bezpieczeństwa konta.

Według Volexity złośliwe oprogramowanie istnieje już „znacznie ponad rok” i jest dziełem grupy hakerskiej śledzącej firmę jako SharpTongue. Grupa jest sponsorowana przez rząd Korei Północnej i pokrywa się z Grupa realizowana jako Kimsuky od innych badaczy. SHARPEXT jest skierowany do organizacji w USA, Europie i Korei Południowej zajmujących się bronią jądrową i innymi kwestiami, które Korea Północna uważa za ważne dla swojego bezpieczeństwa narodowego.

Prezes Volexity Steven Adair powiedział w e-mailu, że rozszerzenie „jest instalowane poprzez phishing spear i socjotechnikę, gdzie ofiara jest nakłaniana do otwarcia szkodliwego dokumentu. mechanizm trwałości i kradzieży danych”. W obecnej wersji szkodliwe oprogramowanie działa tylko w systemie Windows, ale Adair powiedział, że nie ma powodu, dla którego nie może działać również w przeglądarkach z systemem macOS lub Linux, które można rozszerzyć.

W poście na blogu dodano: „Własna widoczność Volexity pokazuje, że rozszerzenie było całkiem udane, ponieważ logi uzyskane z Volexity pokazują, że poprzez wdrożenie szkodliwego oprogramowania atakujący był w stanie skutecznie ukraść tysiące e-maili od wielu ofiar”.

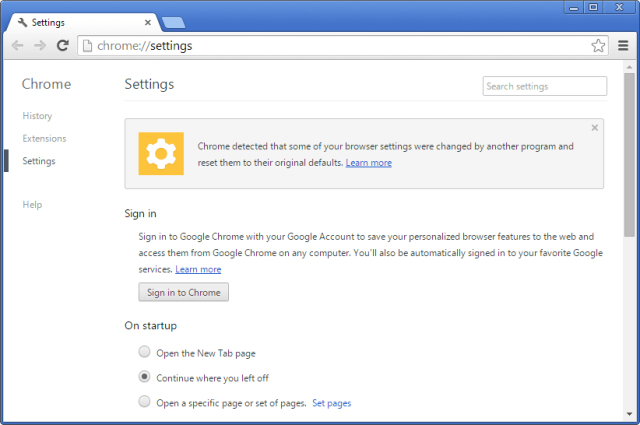

Zainstalowanie rozszerzenia przeglądarki podczas operacji phishingu bez powiadomienia użytkownika końcowego nie jest łatwe. Twórcy SHARPEXT wyraźnie zwrócili uwagę zarówno na badania, jak i publikacje tutaj, tutajoraz tutaj, który pokazuje, w jaki sposób mechanizm bezpieczeństwa w silniku przeglądarki Chromium uniemożliwia złośliwemu oprogramowaniu wprowadzanie zmian w wrażliwych ustawieniach użytkownika. Za każdym razem, gdy dokonywana jest uzasadniona zmiana, przeglądarka pobiera kryptograficzny skrót fragmentu kodu. Podczas uruchamiania przeglądarka sprawdza skróty i jeśli którykolwiek z nich nie pasuje, przeglądarka prosi o przywrócenie starych ustawień.

Aby napastnicy mogli ominąć tę ochronę, muszą najpierw wydobyć z komputera, który narażają, następujące elementy:

- Kopia pliku resources.pak z przeglądarki (zawierającego ziarno HMAC używane przez Chrome)

- użytkownika Wartość identyfikatora S

- Oryginalne pliki preferencji i bezpiecznych preferencji z systemu użytkownika

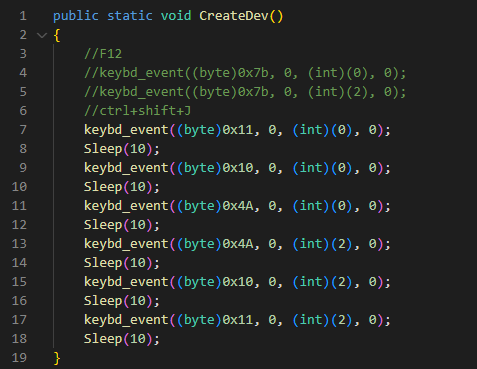

Po zmodyfikowaniu plików ustawień SHARPEXT automatycznie ładuje rozszerzenie i uruchamia skrypt PowerShell, który włącza DevTools, ustawienie umożliwiające przeglądarce uruchamianie niestandardowego kodu i ustawień.

„Skrypt działa w nieskończonej pętli, szukając procesów powiązanych z docelowymi przeglądarkami” – wyjaśnił Volexity. „Gdy wykryje, że docelowe przeglądarki są uruchomione, skrypt sprawdza tytuł karty pod kątem określonego słowa kluczowego (np. „05101190” lub „Tab+” w zależności od wersji SHARPEXT). Konkretne słowo kluczowe jest wstawiane przez atakującego do rozszerzenia tytułu, gdy aktywna karta się zmienia lub gdy strona się ładuje”.

sierść

Post kontynuował:

Wysłane naciśnięcia klawiszy są równoważne z

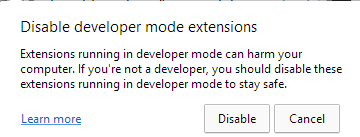

Control+Shift+J, skrót do włączania okienka DevTools. Wreszcie skrypt PowerShell ukrywa nowo otwarte okno DevTools za pomocą API ShowWindow() iSW_HIDEFlaga. Pod koniec tego procesu DevTools jest włączone na aktywnej karcie, ale okno jest ukryte.Ponadto ten skrypt służy do ukrywania wszystkich okien, które mogą ostrzec ofiarę. Na przykład Microsoft Edge regularnie wyświetla użytkownikowi komunikat ostrzegawczy (Rysunek 5), gdy rozszerzenia działają w trybie programisty. Skrypt stale sprawdza, czy to okno się pojawia, a także je ukrywa

ShowWindow()iSW_HIDEFlaga.

sierść

Po zainstalowaniu rozszerzenie może wykonywać następujące żądania:

| Dane POST HTTP | opis |

| tryb=lista | Wymień wcześniej zebrane e-maile od ofiary, aby upewnić się, że nie zostaną przesłane żadne duplikaty. Ta lista jest stale aktualizowana, gdy program SHARPEXT jest uruchomiony. |

| tryb=domena | Wymień domeny e-mail, z którymi wcześniej komunikowała się ofiara. Ta lista jest stale aktualizowana, gdy program SHARPEXT jest uruchomiony. |

| tryb = czarny | Zbierz czarną listę nadawców e-maili, których należy ignorować podczas zbierania e-maili od ofiar. |

| tryb=nowyD&d=[data] | Dodaj domenę do listy wszystkich domen oglądanych przez ofiarę. |

| tryb=załącz&nazwa=[data]&idx=[data]&ciało=[data] | Prześlij nowy załącznik na zdalny serwer. |

| tryb=nowy&mid=[data]&mbody=[data] | Prześlij dane Gmaila na zdalny serwer. |

| tryb=lista atut | Adnotowane przez atakującego; otrzymać listę załączników do eksfiltracji. |

| mode=new_aol&mid=[data]&mbody=[data] | Prześlij dane AOL na zdalny serwer. |

Dzięki SHARPEXT hakerzy mogą tworzyć listy adresów e-mail, aby ignorować i śledzić wiadomości e-mail lub załączniki, które zostały już skradzione.

Volexity stworzyło następujące podsumowanie orkiestracji różnych analizowanych komponentów SHARPEXT:

sierść

Wpis na blogu zawiera obrazy, nazwy plików i inne wskaźniki, które przeszkolone osoby mogą wykorzystać do ustalenia, czy zostały zaatakowane lub zainfekowane przez to złośliwe oprogramowanie. Firma ostrzegła, że zagrożenie, jakie stanowi, z czasem wzrosło i jest mało prawdopodobne, aby w najbliższym czasie zniknęło.

„Kiedy Volexity po raz pierwszy zetknął się z SHARPEXT, wydawało się, że jest to narzędzie na wczesnym etapie rozwoju, które zawiera wiele błędów, co wskazuje na to, że narzędzie było niedojrzałe” – powiedziała firma. „Najnowsze aktualizacje i bieżąca konserwacja pokazują, że atakujący osiąga swoje cele i widzi wartość w dalszym ich udoskonalaniu”.