Szkodliwy zestaw narzędzi o nazwie spacje wykorzystywane w ramach trwającej kampanii mającej na celu rozpowszechnianie wariantów oprogramowania ransomware Scarab za pośrednictwem organizacji ofiar na całym świecie.

„Prawdopodobnie przedostaje się do organizacji ofiar za pośrednictwem swoich operatorów, którzy naruszają podatne na ataki serwery internetowe lub brutalnie wymuszają dane uwierzytelniające RDP” – mówi Jakub Souček, badacz bezpieczeństwa ESET powiedział w szczegółowym artykule technicznym opublikowanym we wtorek.

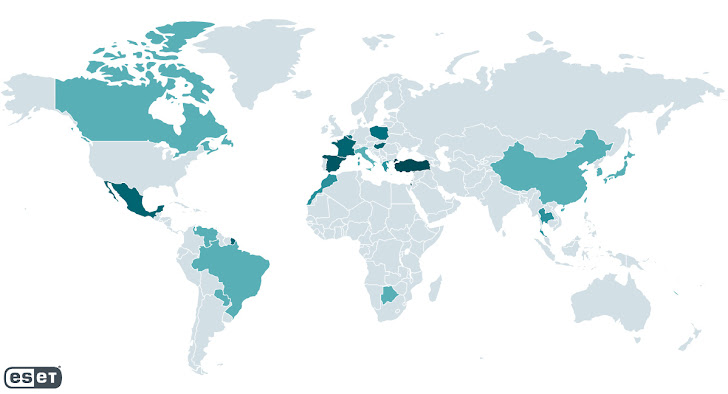

Słowacka firma zajmująca się cyberbezpieczeństwem, która nazwała cyberprzestępcę CosmicBeetle, podała, że początki Spacecolon sięgają maja 2020 r. Największą koncentrację ofiar stwierdzono we Francji, Meksyku, Polsce, Słowacji, Hiszpanii i Turcji.

Chociaż dokładne pochodzenie atakującego nie jest jasne, mówi się, że kilka wariantów spacji zawiera ciągi znaków tureckich, co prawdopodobnie wskazuje na udział tureckojęzycznego programisty. Obecnie nie ma dowodów na to, że jest on powiązany z jakąkolwiek inną znaną grupą zagrożeń.

Wśród celów znajdują się szpital i ośrodek turystyczny w Tajlandii, firma ubezpieczeniowa w Izraelu, instytucja samorządu terytorialnego w Polsce, firma rozrywkowa w Brazylii, firma zajmująca się ochroną środowiska w Turcji i szkoła w Meksyku.

„CosmicBeetle nie wybiera swoich celów, ale znajduje serwery, na których brakuje krytycznych aktualizacji zabezpieczeń i wykorzystuje to na swoją korzyść” – podkreślił Souček.

Warto zauważyć, że był to spacja udokumentowane po raz pierwszy przez polską firmę Zaufana Trzecia Strona na początku lutego 2023 r., co prawdopodobnie skłoniło przeciwnika do modyfikacji swojego arsenału w odpowiedzi na publiczne doniesienia.

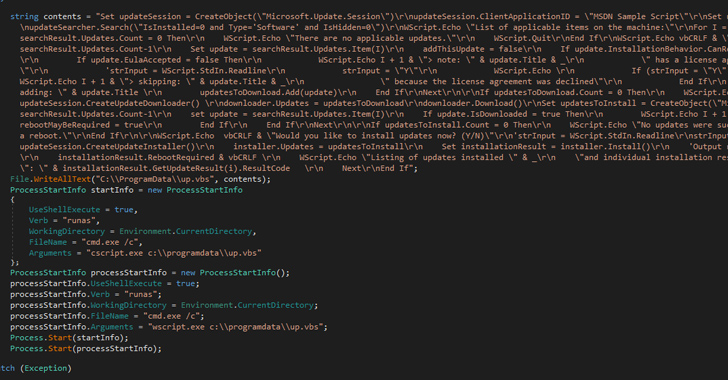

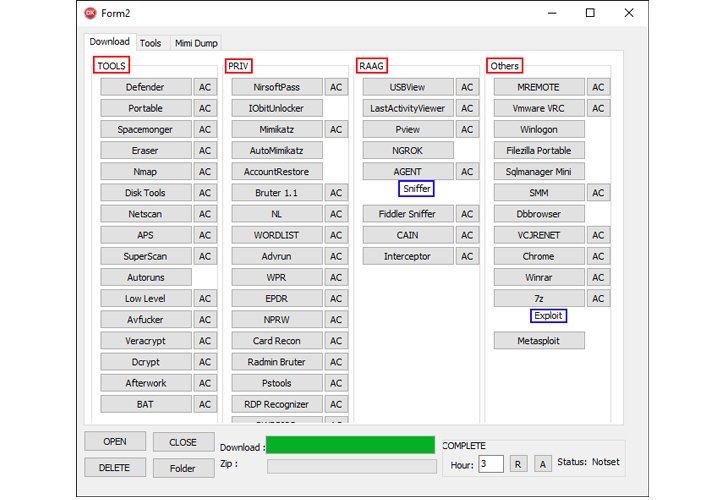

Głównym składnikiem Spacecolon jest SchackTool, orkiestrator oparty na Delphi, używany do wdrażania instalatora, który, jak sama nazwa wskazuje, instaluje ScService, backdoora z funkcjonalnością do uruchamiania niestandardowych poleceń, pobierania i uruchamiania ładunków oraz odzyskiwania informacji systemowych z zaatakowanych systemów maszyny.

SchackTool działa również jako kanał konfiguracji szerokiej gamy narzędzi innych firm, pobieranych ze zdalnego serwera (193.149.185).[.]23). Ostatecznym celem ataków jest wykorzystanie dostępu przyznanego przez ScService do zapewnienia jego wariantu Oprogramowanie ransomware Scarab.

Alternatywna wersja łańcucha infekcji zidentyfikowana przez firmę ESET obejmuje wykorzystanie pakiet Udostępnienie ScService zamiast korzystania z SchackTool, co sugeruje, że ugrupowania zagrażające eksperymentują z różnymi metodami.

Motywacje finansowe CosmicBeetle są dodatkowo wspierane przez fakt, że ładunek ransomware upuszcza również szkodliwe oprogramowanie Clipper, które ma na celu śledzenie schowka systemowego i konwertowanie adresów portfeli kryptowalut na adresy znajdujące się pod kontrolą atakującego.

Ponadto istnieją dowody na to, że osoba atakująca aktywnie pracuje nad nowym wariantem oprogramowania ransomware o nazwie ScRansom, które próbuje zaszyfrować wszystkie dyski twarde, dyski wymienne i dyski zdalne AES-128 Algorytm z kluczem wygenerowanym z zakodowanego na stałe ciągu znaków.

„CosmicBeetle nie wkłada wiele wysiłku w ukrywanie swojego szkodliwego oprogramowania i pozostawia liczne artefakty w zaatakowanych systemach” – powiedział Souček. „Wdrożono niewiele technik zapobiegających analizie lub emulacji lub nie ma ich wcale. SchackTool w dużym stopniu opiera się na graficznym interfejsie użytkownika, ale jednocześnie zawiera kilka niefunkcjonalnych przycisków.

„Operatorzy CosmicBeetle używają SchackTool przede wszystkim do pobierania wybranych przez siebie dodatkowych narzędzi na zainfekowane maszyny i uruchamiania ich według własnego uznania”.